要闻速览

1、国家数据局印发《数字社会2024年工作要点》

2、《麒麟软件操作系统勒索病毒防护指引》正式发布

3、差点让谷歌赔50亿,“无痕模式”真的无痕?

4、蠕虫爆发,PlugX新变种感染250万主机

5、全球最大“风控数据库”落入犯罪分子手中

6、输入法重大漏洞曝光,仅华为幸免,近10亿用户受影响

一周政策要闻

国家数据局印发《数字社会2024年工作要点》

近日,国家数据局印发《数字社会2024年工作要点》(以下简称《工作要点》),对2024年数字社会重点工作做出部署。

按照《数字中国建设整体布局规划》和“十四五”规划关于推进数字社会建设的重点任务安排,《工作要点》围绕促进数字公共服务普惠化、推进数字社会治理精准化、深化智慧城市建设、推动数字城乡融合发展、着力构筑美好数字生活等5个方面部署重点任务。

下一步,国家数据局将会同有关单位抓好各项任务落实,为广大人民群众构建智能便捷友好的数字社会空间、提供丰富优质普惠的数字公共服务,不断增强人民群众的获得感、幸福感、安全感。

信息来源:国家数据局https://mp.weixin.qq.com/s/IWQbMX9QGKjFv3BxEgtDGg

《麒麟软件操作系统勒索病毒防护指引》正式发布

4月23日,由工业和信息化部网络安全威胁和漏洞信息共享平台信创政务产品安全漏洞专业库(以下简称“信创安全漏洞库”)牵头编制的《麒麟软件操作系统勒索病毒防护指引》正式发布。

该指引介绍了勒索病毒的攻击原理和攻击路径,为用户安全使用麒麟软件桌面操作系统和服务器操作系统提供了具体参考。

《麒麟软件操作系统勒索病毒防护指引》由信创安全漏洞库牵头,与国内9家企事业单位联合编制,旨在应对日益严峻的网络空间安全态势,提升信创产业网络安全防护意识和安全防护水平,构建良好信创安全生态环境。

下一步,信创安全漏洞库将继续开展信息收集、风险研判、处置通报等相关工作,提供信创产品安全漏洞缓解措施及修复方案,进一步提升我国信创产品安全防护能力,助力构建良好信创安全生态环境。

信息来源:国家工业信息安全发展研究中心https://www.secrss.com/articles/65541

业内新闻速览

差点让谷歌赔50亿,“无痕模式”真的无痕?

今年4月初,一则有关“谷歌浏览器无痕模式收集用户数据,或面临50亿美元赔偿金”的新闻登上热搜。攻击。

据外媒报道,这起事件最初于 2020 年 6 月由三名谷歌用户提起,他们指控谷歌及其母公司 Alphabet 在用户使用 Chrome 浏览器的无痕模式时,仍然会使用 Google Analytics、Google Ad Manager 等技术监控手段追踪并收集用户的浏览记录。原告认为,这种行为违反了联邦窃听法和加州隐私法,并要求谷歌赔偿每位受害者至少 5000 美元的损失。该诉讼可能涉及数百万名谷歌用户,因此赔偿金额可能高达 50 亿美元。

而此次为了结这起集体诉讼案,谷歌方面同意删除通过 Chrome 浏览器“无痕模式”下收集的用户数据。同时,和解协议不包括对 Chrome 浏览器用户的损害赔偿,但个人可以选择提起自己的诉讼。

谷歌表示,除了销毁这些不当收集的“数十亿个数据点”,后续还将更新 "隐身" 模式的措辞,并在使用该功能时默认禁用第三方 Cookie。据悉,谷歌计划在今年晚些时候完全禁用 Cookie。

消息来源:FREEBUF https://www.freebuf.com/articles/neopoints/399058.html

蠕虫爆发,PlugX新变种感染250万主机

近日,网络安全公司Sekoia发现蠕虫病毒PlugX的新变种已经在全球范围感染了超过250万台主机。

PlugX是有着十多年历史的老牌恶意软件(蠕虫病毒),最早可追溯到2008年,最初只被亚洲的黑客组织使用,主要针对政府、国防、技术和政治组织。2015年发生代码泄露后,PlugX被改造成大众化的流行黑客工具,被全球网络犯罪分子广泛使用。

PlugX的最新变种增加了蠕虫组件,可通过U盘感染物理隔离系统。六个月前,Seqoia研究团队发现被遗弃的PlugX恶意软件变种C2服务器。他们购得IP地址并获取访问权限,设置模拟服务器监测流量。结果显示,每日有众多设备发送请求,六个月内近250万个独立IP与其相连。研究发现,PlugX已传播至170国,但主要集中在15个国家,包括尼日利亚、印度、中国等。但由于C2服务器缺乏唯一标识符,统计数据可能不准确,受感染设备可能共享IP,且VPN使用可能导致地域数据失真。

针对这一威胁,Sekoia建议各国网络安全团队和执法机构采取两种杀毒方法。第一种是通过发送PlugX自带的删除命令来清除感染,但这种方法对于通过USB设备传播的离线病毒无效,且存在再次感染的风险。第二种方法则更为复杂,需要在受感染的计算机上开发和部署特定的有效负载,以彻底清除系统及其连接的USB驱动器中的恶意软件。

消息来源:GoUpSec https://baijiahao.baidu.com/s?id=1797364650161084233&wfr=spider&for=pc

全球最大“风控数据库”落入犯罪分子手中

近日,一个被全球主流银行和超过300个政府情报机构使用的“风控数据库”(又称恐怖分子数据库)发生数据泄露,530万条高风险个人信息落入犯罪分子手中并在网上泄露。

泄露的数据库名为World-Check,汇总了数以百万的非法分子(高风险人物)和实体信息,例如恐怖分子、洗钱者、不端政客等,供企业验证用户可信度(KYC),尤其是银行等金融机构用来验证其客户的身份,确定潜在客户是否可能与洗钱等金融犯罪有关,或是否受到政府制裁。

据了解,这次数据泄露事件是由一个名为GhostR的黑客组织所为。该组织宣称对这次泄露事件负责,并声称已经入侵了一家能够访问World-Check数据库的新加坡公司。然而,伦敦证券交易所集团(LSEG)作为World-Check数据库的维护方,却表示这次数据泄露并非针对其系统或安全漏洞,而是第三方数据集的泄露。

泄露样本显示,数据库中包含大量个人和实体的详细信息,包括社会安全号码、银行账号等敏感信息。World-Check数据库曾在2016年发生过泄露,当时泄露了220万条记录。尽管World-Check声称数据来自可靠来源,但过去曾有无辜人士被错误列入名单。

对于担心个人信息可能包含在泄露数据库中的人来说,他们可以向LSEG提交查询以了解自己的信息是否被盗用。

此次,World-Check数据库泄露可能会对全球金融业的安全审核程序产生重大影响。毕竟,没有一家银行愿意与洗钱者扯上关系。

消息来源:安全内参 https://www.secrss.com/articles/65468

输入法重大漏洞曝光,仅华为幸免,近10亿用户受影响

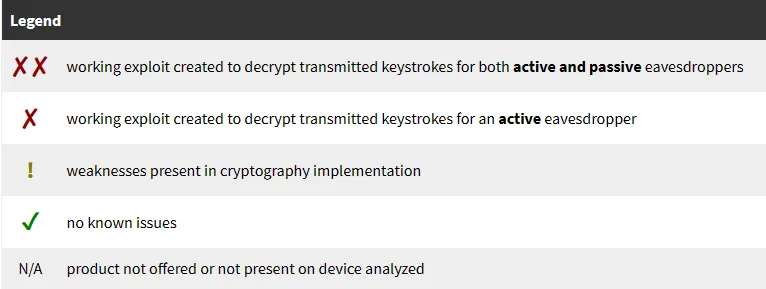

近日,Citizenlab研究人员调查了多家厂商的输入法应用安全漏洞并报告称:除华为以外,百度、荣耀、科大讯飞、OPPO、三星、腾讯、Vivo和小米等供应商的九款应用程序中有八款均存在安全漏洞。据估计,已有近十亿用户受到输入法中加密漏洞的影响。

随着用户规模增长,云输入法应用的安全风险备受关注,特别是用户数据在云服务器及传输过程中的安全。为此,研究人员分别测试了腾讯、百度、讯飞、三星、华为、小米、OPPO、vivo和荣耀输入法的多个平台版本(安卓、iOS和Windows版本)。

对九家厂商的输入法进行分析后,研究者发现只有华为的输入法应用在传输用户按键记录时未发现任何安全问题。其余八家厂商的每一家至少有一款应用发现了漏洞,黑客可以利用该漏洞完全窃取用户输入的内容。

已发现出现漏洞的输入法应用如下:

-

腾讯QQ拼音易受CBC padding oracle攻击,可恢复明文;

-

百度输入法,由于 BAIDUv3.1 加密协议中的错误,允许网络窃听者解密网络传输并提取 Windows 上键入的文本;

-

iFlytek IME,其安卓应用程序允许网络窃听者恢复未充分加密的网络传输明文 安卓系统上的三星键盘,通过未加密的纯 HTTP 传输按键数据;

-

小米手机,预装了百度、iFlytek 和搜狗的键盘应用程序;

-

OPPO,预装了百度和搜狗的键盘应用程序;

-

vivo,预装搜狗 IME;

-

荣耀,预装百度 IME。

由于输入法安全漏洞可导致个人财务信息、登录账号和隐私泄露。因此专家建议使用这些键盘的用户及时更新应用程序和操作系统,并改用完全在设备上操作的键盘应用程序,以减少这些隐私问题。

消息来源:FREEBUF https://www.freebuf.com/news/399237.html

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!