【一周安全资讯0224】国家数据局等四部门联合开展全国数据资源情况调查;11国联合执法:勒索软件之王LockBit遭受毁灭性打击 |

| 来源:聚铭网络 发布时间:2024-02-26 浏览次数: |

要闻速览 1、国家数据局等四部门联合开展全国数据资源情况调查 2、工信部印发《工业领域碳达峰碳中和标准体系建设指南》 3、勒索软件”扛把子“倒下?11国联合执法行动宣布已查封LockBit 4、微软Exchange服务器曝出高危漏洞,近10万台服务器面临风险 5、Wyze 摄像头再次出现安全漏洞,1.3 万用户误窥他人隐私 6、惊险一刻!黑客险些在空中劫持以色列民航班机 一周政策要闻

国家数据局等四部门联合开展全国数据资源情况调查 近日,国家数据局综合司、中央网信办秘书局、工业和信息化部办公厅、公安部办公厅等四部门近日联合发布了关于开展全国数据资源调查的通知。 通知称,为贯彻落实《数字中国建设整体布局规划》工作部署,摸清数据资源底数,加快数据资源开发利用,更好发挥数据要素价值,国家数据局、中央网络安全和信息化委员会办公室、工业和信息化部、公安部联合开展全国数据资源情况调查,调研各单位数据资源生产存储、流通交易、开发利用、安全等情况,为相关政策制定、试点示范等工作提供数据支持。 调查对象包括:1.省级数据管理机构、工业和信息化主管部门、公安厅(局);2.各省重点数据采集和存储设备商、消费互联网平台和工业互联网平台企业、大数据和人工智能技术企业、应用企业、数据交易所、国家实验室等单位;3.中央企业;4.行业协会商会;5.国家信息中心。 此次全国数据资源调查工作开展时间为2024年2月18日00:00至3月5日24:00。请相关单位在规定时间内登录全国数据资源调查管理平台(https://wenjuan.data-smp.cn)填报调查表。

信息来源:国家数据局https://mp.weixin.qq.com/s/7UzEZozBafi0kNeDVu8uAQ

工信部印发《工业领域碳达峰碳中和标准体系建设指南》 2月21日,工业和信息化部办公厅发布关于印发工业领域碳达峰碳中和标准体系建设指南的通知(以下简称《建设指南》),旨在切实发挥标准对工业领域碳达峰碳中和的支撑和引领作用。 其中提到,到2025年,初步建立工业领域碳达峰碳中和标准体系,制定200项以上碳达峰急需标准,重点制定基础通用、温室 气体核算、低碳技术与装备等领域标准,为工业领域开展碳评估、降低碳排放等提供技术支撑。到2030年,形成较为完善的工业领域碳达峰碳中和标准体系,加快制定协同降碳、碳排放管理、低碳评价类标准,实现重点行业重点领域标准全覆盖,支撑工业领域碳排放全面达峰,标准化工作重点逐步向碳中和目标转变。此外,《建设指南》中还提出了工业领域碳达峰碳中和标准体系框架,包括基础通用、核算与核查、技术与装备、监测、管理与评价等五大类标准。规划了重点标准的研制方向,注重与现有工业节能与综合利用标准体系、绿色制造标准体系的有效衔接。希望通过加快标准制定,持续完善标准体系,推进工业领域向低碳、零碳发展模式转变。

信息来源:中华人民共和国工业和信息化部https://www.miit.gov.cn/zwgk/zcwj/wjfb/tz/art/2024/art_0d2f46b823ed4fcd93d2422ac6a4852e.html

业内新闻速览

勒索软件”扛把子“倒下?11国联合执法行动宣布已查封LockBit 据多家外媒2月19日报道,一项由11个国家参与、名为“克罗诺斯”的联合执法行动一举”重锤“了臭名昭著的勒索软件组织LockBit,相关基础设施已被查封。 该行动由英国国家犯罪署(NCA)牵头,美国、日本、澳大利亚及欧盟部分成员国参与。目前,LockBit的数据泄露网站已被NCA控制,并在其顶部用醒目的横幅显示“该网站现在处于执法部门的控制之下”。NCA向外界确认:“LockBit 服务已因国际执法行动而中断。这一行动仍将持续。”

LockBit:勒索软件中的“扛把子”SecureWorks 反威胁部门副总裁唐·史密斯(Don Smith)以追踪勒索软件团伙为生,他形容这次打击行动“太棒了”,并表示在竞争激烈且残酷的市场中,LockBit 已成为最多产且占主导地位的勒索软件运营商。根据泄露网站的数据,LockBit 占据勒索软件市场 25% 的份额,而最有力的竞争对手BlackCat占有率约为 8.5%。LockBit首次亮相于2019年9月,在经历过3次重大版本迭代后,到2022年已成为全球最活跃的勒索软件即服务运营商之一。仅在刚刚过去的2023年内,LockBit就针对多家全球巨头企业发起过攻击:

消息来源:FREEBUF https://www.freebuf.com/news/392044.html

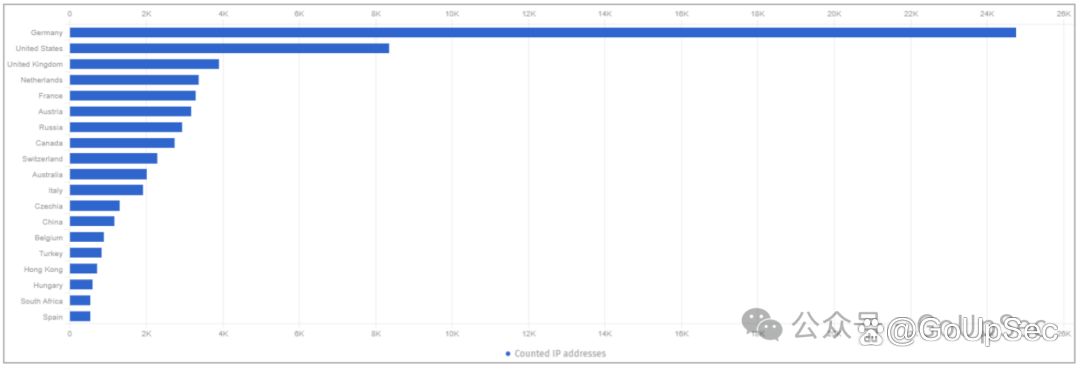

微软Exchange服务器曝出高危漏洞,近10万台服务器面临风险 微软Exchange服务器近日曝出高危漏洞,编号为CVE-2024-21410,该漏洞严重威胁到全球大量邮件服务器的安全,目前已经有黑客开始积极野外利用。

(一)漏洞详情 漏洞编号:CVE-2024-21410 漏洞等级:严重(Critical) 影响版本:Exchange Server 2019和Exchange Server 2016 漏洞类型:权限提升(Privilege Escalation) 攻击方式:NTLM中继攻击 (二)目前情况 微软已于2月13日发布补丁修复该漏洞,但该漏洞已被作为零日漏洞利用。 目前已确认约28,500台服务器存在漏洞,另外68,500台服务器的安全性取决于管理员是否实施了缓解措施。德国、美国、英国等多个国家受到影响严重。 (三)如何修复 系统管理员应尽快安装Exchange Server 2019的累积更新14(CU14),其中包含NTLM中继保护功能。 微软建议在3月7日之前应用补丁或停止使用Exchange服务器。 (四)安全建议 定期更新软件到最新版本。启用防火墙等安全措施。限制未经授权的访问。定期进行安全扫描和漏洞评估。 (五)额外信息 漏洞详情和补丁下载地址可前往微软官方网站查询。美国网络安全和基础设施安全局(CISA)将该漏洞列入其已知被利用漏洞目录。 消息来源:GoUpSec https://baijiahao.baidu.com/s?id=1791401071456726539&wfr=spider&for=pc

Wyze 摄像头再次出现安全漏洞,1.3 万用户误窥他人隐私 IT之家 2 月 20 日消息,知名智能家居品牌 Wyze 再次陷入安全漏洞风波。该公司近日承认,由于系统故障,导致约 1.3 万名用户在查看自家监控录像时,意外看到了其他用户的图像或视频片段。

消息来源:IT之家 https://baijiahao.baidu.com/s?id=1791369586594652508&wfr=spider&for=pc

惊险一刻!黑客险些在空中劫持以色列民航班机 据Hackread于2月19日报道,以色列国家航空公司证实,“敌对分子”试图接管以色列航空公司一架从泰国普吉岛飞往本古里安机场的飞机的通信网络。据《耶路撒冷邮报》报道,过去一周,黑客瞄准了两架飞往以色列的以色列航空公司航班,试图劫持其通信网络并改变飞机航线。这些航班正从泰国飞往以色列本古里安机场。值得注意的是,没有任何组织声称对此次黑客攻击负责。 《耶路撒冷邮报》2月18日的报道称,以色列国家航空公司周日(2月18日)证实,“敌对分子”试图接管周六(17日)晚从普吉岛飞往本古里安机场的以色列航空公司飞机的通信网络,并将其改道离开目的地。飞机安全抵达目的地。 另据KAN Reshet B报道,这是过去一周内第二次发生此类事件。这起事件发生在伊朗支持的胡塞武装活跃的地区,不过索马里消息人士告诉KAN,事实上的国家索马里兰最近与埃塞俄比亚签署了一项协议,该组织对这起未遂袭击负责。在最近的事件中,以色列国家航空公司证实,“敌对分子”两次联系飞行员,一次是在普吉岛和本古里安之间的航班上,一次是在曼谷的航班上。据报道,这架飞机飞越了伊朗支持的胡塞武装居住的地区。消息人士称,此次黑客攻击可能是索马里兰的一个组织所为。索马里兰是非洲之角的一个国家。以色列航空公司的飞行员起了疑心,决定忽略指令的突然变化,转而使用另一个通信渠道,与空中交通管制员再次检查他们的航线。该航空公司证实,飞行员接受过在空中发现和减轻威胁的培训。该航空公司表示,由于飞行员的专业精神,此次中断并未影响航班的正常飞行。

黑客发现空客电子飞行包应用程序漏洞危及飞机数据:据Pen Test Partners称,该应用程序由空客旗下IT服务公司NAVBLUE开发,其安全控制被禁用,导致与服务器的通信不安全,攻击者可能会修改飞机性能数据或调整机场信息。欧盟航空安全机构欧洲航空安全局(EASA)最近发布了首个信息安全轻松访问规则,以在供应商、航空公司、机场、通信基础设施提供商和航空塔等各个部门实施安全最佳实践。

消息来源:安全内参 https://www.secrss.com/articles/63756

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢! |

|

上一篇:2024年2月23日聚铭安全速递 |